Amaç

BIOS koruması olmayan bir son kullanıcı makinesi, USB den çalışan veya sanal makine(vmware) üzerinde kurulu bir işletim sistemini CD-ROM dan başlatılarak makinedeki yerel kullanıcıların yanında kendimize ait bir administrator bir user açarak bilgisayarı ele geçirmek.

Her hangi bir kullanıcı, bilgisayarını farklı bir işletim sistemi ile açılabildiği takdirde bu bilgisayarlara ve bu bilgisayardaki verilere tam yetki ile erişimi mümkün olmaktadır.

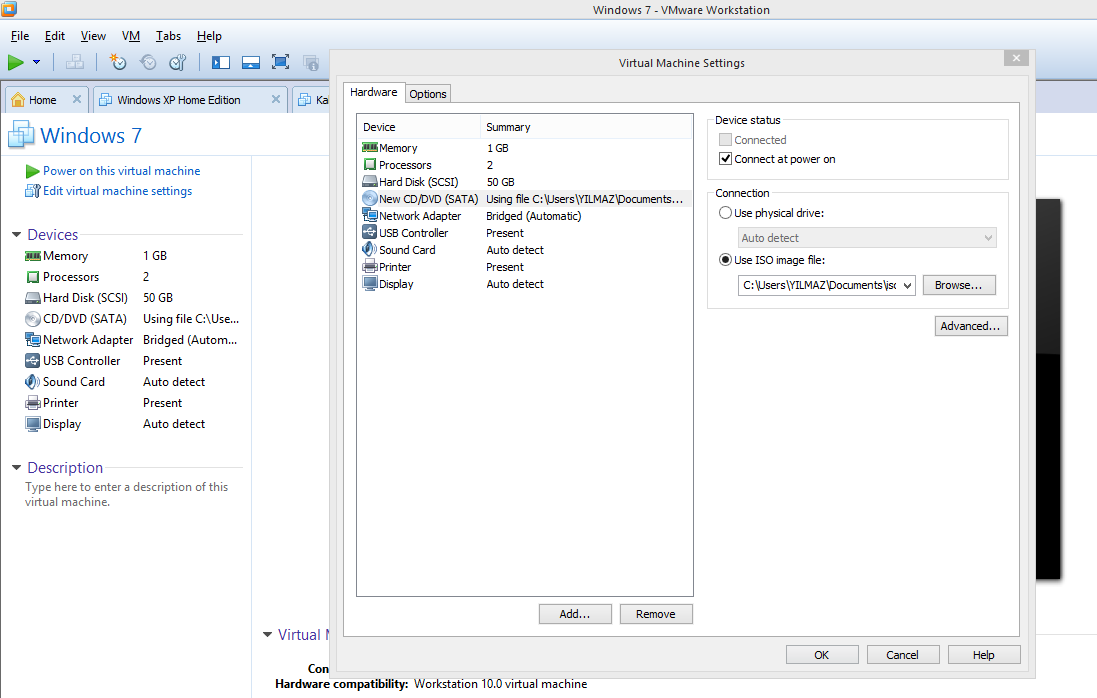

Fiziki olarak sahip olduğumuz makine - boot edilebilir bir Backtrack USB veya CD'si kullanılarak - makinamızı boot edilebiliriz. Bu makale de ise sanal makina(vmware) üzerinden win7 işletim sistemi vmware ayaralarından girerek CD-ROM ekleyip ordan da Backtrack5 işletim sistemine ait iso dosyasının yerini göstererek boot edeceğiz. İşlerimiz adım adım ve ekran görüntüleri ile basitçe anlatılarak gerçekleştirilecektir.

Alttaki resimde CD/DVD Drive ekleme işlemi gerçekleştirilecektir. Next deyip ilerleyelim.

Burada ise Backtrack5 iso dosyasını yükleyeceğimiz için Use ISO image seçeneğini seçip devam edelim

Artık Backtrack5 iso dosyasının bilgisayardaki kayıtlı olduğu yerden gösterip devam ediyoruz

Iso dosyasının yerini gösterdikten sonra kurulum için aşamalarımız tamamlanmış sayılır. Finish deyip ilerlemeye devam ediyoruz.

Aşağıdaki ekranda görüldüğü üzere boot oluşturma işlemi tamamlanmıştır. Bundan sonraki aşama ise vmware üzerinde kurulu olan win7 işletim sistemini başlatmak olacaktır. Burda sistemi başlatırken bios başlatma ekranının çıkması için del, F2, F8, F10 yada F12 gibi tuşlara basmamız gerekir. Genelde del tuşu sizin işinizi görecektir.

Sistemi başlatırken del tuşuna basarak bios başlatma seçeneği ekrana gelmiştir. Burada elbette daha önce oluşturduğumuz ve CD-ROM Drive içersine yerleştirdiğimiz Backtrack5 iso dosyasını artık burada boot olarak çalıştırabiliriz. Enter Setup diyerek yolumuza devam ediyoruz.

Backtrack5 işletim sistemimiz açılmak üzere komut ekranı karşımıza geldi. İlk seçeneğimizi seçtikten sonra yolumuza devam ediyoruz.

Karşımıza gelen ekranda komut satırına startx komutunu yazarak işlemlerimize devam ediyoruz

Backtrack5 İşletim sistemimiz açılmıştır. Burada Places- Filesystem yolunu takip ederek devam ediyoruz.

Aşağıdaki ekranda ise Filesytem-Windows-System32 yolunu takip ederek utilman.exe dosyasına ulaşıyoruz. utilman.exe dosyasının adını değiştirerek utilman2.exe adını veriyoruz. Burdaki amacımız ise utilman.exe dosyasının orjinalini korumaktır.

Aşağıdaki ekranda ise cmd.exe dosyasının adını daha önce değiştirdiğimiz utilman.exe dosyasının ismini veriyoruz.

Not: Bu exe dosyalarının isimlerini değiştirmekteki amacımızın ne olduğu ile ilgili olarak ileri ki slaytlar da bilgi verilecektir.

İşletim sistemimizi kapatıp yeniden başlatıyoruz.

Windows 7 İşletim sistemimizin açılış ekranı karşımızdadır. Şimdi ise işin eğlenceli tarafına gelmiş bulunmaktayız. Sol alt tarafta gördüğünüz Engelli sekmesine tıklayarak daha önce değiştirdiğimiz exe dosyalarının ne işe yaradığını kendi gözlerimizle farketmiş olacağız.

Evet engelli sekmesine tıkladığımızda normalde windows açıldıktan sonra gelen cmd.exe dosyası karşımıza gelmiştir. Bu ekranın karşımıza gelmesi demek istediğimiz bir çok işlemi gerçekleştirebiliriz anlamına gelmektedir. Şimdi burada kendimize local administrator yetkisinde kullanıcı oluşturabilir ve bizde artık bu işletim sistemine dahil olabiliriz. Eğer istersek admin yetkisiyle açtığımız kullanıcıyı kullanarak bilgisayarda önceden açılmış oturumları kaldırabilir ve bu bilgisayarı başkasının kullanmasını engelleyebiliriz.

Aşağıdaki komutları yazarak kullanıcı oluşturalım.

1. Komut: net user karakul As123456 /add

2. Komut: net localgroup administrators karakul /add

Yukarıdaki işlemleri yaptıktan sonra ekranda görüldüğü gibi sağ alt köşede bulunan butona basarak makinemizi restart edelim.

Artık bizde bu bilgisayarda local admin yetkilerinde bir kullanıcıya sahibiz.

Kullanıcı tanımlarken belirlediğimiz parolayı yazarak bilgisayardaki oturumumuzu aktif hale getirebiliriz.

Artık istediğimiz kullanıcıyı oluşturarak oturum açmış olduk.