Paloalto da LDAP tanımlaması yapmadan önce kısaca konuya biraz değinmek istiyorum.

LDAP : Açılımı Lightweight Directory Access Protocol olan LDAP, X.500 standardı ile tanımlanan dizin erişim protokolünün hafifletilmiş sürümüdür. İletişim protokolü TCP/IP dir. ( DAP (Directory Access Protocol), sunucu ve istemci arasındaki haberleşmeyi tanımlar. OSI modelinin uygulama katmanında çalışan bir protokoldür.Çalışabilmesi için tüm OSI katmanalarına ihtiyaç duyar.)

LDAP istemcisi ldap icin yazilmis ve ldap istemcisinin icine gomulmus API(Application Programming Interface) vasitasiyla aradigi bilginin formatini olusturarak TCP/IP vasitasiyla dizin sunucusuna gonderir. Bu istegi alan dizin sunucusu bu istegi dizini iceren bilgisayari sorgulayarak (Eskiden LDAP X.500 dizinlerine ulaşmak icin kullanilan bir gateway idi ve boylece LDAP sunucusu ile X.500 dizini farkli bilgisayarlarda bulunurdu. Fakat zamanla X.500'un getirdigi yuk sebebi ile dizin direk sunucunun oldugu sisteme gomulmustur) gerekli bilgiyi yine ayni yolla istemciye gonderir.

Kısacası LDAP tüm kullanıcılarının en hızlı şekilde ve sürekli olarak bilgiye ulaşmalarını sağlayabilmek için, hızlı, ölçeklenebilir ve yönetilebilir bir ağ altyapısı kurmak için oluşturulmuştur. Bilgisayarların yoğun olarak kullanıldığı ağ üzerindeki IP (Internet Protocol) adres ayarlarının otomatik olarak gerçekleştirilebilmesi amacıyla LDAP (Light Weight Directory Access Protocol) kayıtlarını kullanan bir otomatik IP atama sistemi kullanılır.

Paloaltoda ldap tanımlamasına geçmeden önce her hangi bir network üzerinde olduğumuzu kabul edip var olan network içinde aktif dizin alanında olan ip bloklarının ve user(kullanıcı) ların yetkilendirmek yada kısıtlamak amacı ile LDAP oluşturacağımızı varsayıyoruz. Verilen ip ler yada userlar kendi topolojime göre hazırlanmıştır. Şimdi ise paloalto fw cihazında LDAP nasıl tanımlanır göstermeye çalışalım.

İlk önce Device-Server Profiles-LDAP-Add işlemini yapıyoruz Şekil 1 de görüldüğü üzre

Şekil 1

Yukarıdaki işlemden sonra LDAP tanımlaması yapılacak olan yer karşımıza çıkıyor. Burda bazı bilgilere ihtiyacımız olacak. System admin olan kişiden Aktif dizine ait bazı bilgilerin (server ip, etki alanı adı, password vs.) alınması gerekmektedir.

Şekil 2

Ok işaretleri ile gösterilen yerler önemlidir. Oluşturulan bütün profiller de name yazılmalıdır. Yazılmadığı takdirde paloalto, her zaman sarı ile çizgi çizer. Sizde yanlış yaptığınızda yada doldurulması gereken bir yerde boş bırakılan alanlar olduğunda profilin tamamlanmadığını göreceksiniz. Servers bilgileri kısmında elimizde olan bilgileri giriyoruz. port numarası önemlidir. Eğer ssl bağlantılı bir ldap tanımlaması yapacaksak 636 portundan bağlanmak durumundayız. Ssl olmayacaksa 389 nolu port yazılmalıdır. Bundan sonra ise Device-User Identification-User Mapping sekmelerine gelindikten sonra Şekil 3 te en sağ da ok ile gösterilen yer tıklanır.

Şekil 3

Yukarıdaki şekilde sağ ok ile gösterilen yere tıklanıldığında Şekil 4 de gösterilen WMI Authentication sekmesine gelindiğinde çok önemli olan bir noktayı kaçırmamak gerekiyor. O da User Name alanındaki yazılan Aktif Dizin deki tanımlanan isim nasılsa buraya aynısı yazılmalıdır. Buradaki User Name kısmı rast gele yazılamaz. Aksi taktirde tanımlanan LDAP kesinlikle çalışmayacaktır. Password kısmına yazılan şifre de kesinlikle sizin kafanızdan yazdığınız bir şifre olmamalıdır. System admin tarafından verilen bilgiler arasında şifre de olmak durumundadır.

Önemli not: Verilen ip adresinde tanımlanan user lar aşağıdaki verileri doğru yazdıktan sonra paloalto cihazı aktif dizinden çekebilecektir.

Şekil 4

Şekil 5 te ise Device-User Identification-Grup Mapping kısmına gelindiğinde Server Profile sekmesinde Check List tıklandığında ilk önce tanımlanan ldap karşımıza gelecektir.

Şekil 5

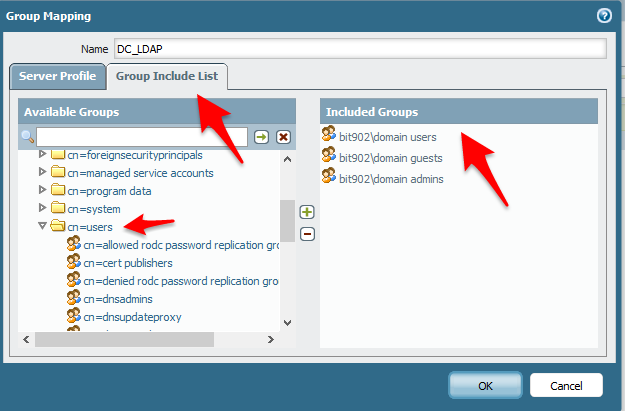

Burada ise Device-User Identification-Grup Mapping kısmına gelindiğinde Group Include List sekmesinde ok işaretleri ilen gösterildiği üzere ldap içersinde tanımlanan user leri ortada bulunan + işaretine basılarak grup oluşturabilirsin.

Önemli not: Aşağıdaki gibi, user listeleri gelmiyorsa eğer yukarı da yapılan tanımlamalardan bir yada bir kaçı yanlış yapılmış demektir. Başa dönüp kontrol etmelisiniz.

Şekil 6

Aşağıdaki şekilde çok dikkat edilmesi gereken bir husus var. O da Şekil 1 de yaptığımız tanımlamada ssl bağlantısını seçtiğimiz için authetication olabilmesi için Device- Authetication Profile-Add sekmelerine gelip profil oluşturmalıyız.

Şekil 7

Aşağıdaki şekilde görülen yerleri aynen yapabilirsiniz. Name text alanına istenilen bir ad girilebilir. Sol alt tarafta add kısmına gelindiğinde karşımıza Şekil 6 da oluşturduğumuz Include Groups lar gelecektir. Authentication text alanında LDAP oluşturduğumuz için ldap seçilir. Server Profile kısmında ise zaten ldap seçtiğimiz için yukarda otomatik olarak Şekil 2 de oluşturduğumuz profile gelecektir.

Şekil 8

Normal şartlarda LDAP tanımlamamız bitmiştir. Ola ki birden fazla Aktif Dizin tanımlaması yaptınız ve bunun yönetimini nasıl yapacaksınız ile ilgili olarak son şeklimizde onun tarifini yapalım. Device-Aouthentication Sequence-Add sekmelerine basarak bir den fazla ldap tanımlamasını (sıralandırılmasını) yapılandırabilirsiniz.

Şekil 9

Hiç yorum yok:

Yorum Gönder