# su - root

(root haklarını kullanabilmek için password bilgisi gerekmektedir. Şifre girildikten sonra kuruluma başlayabiliriz)

Aşağıda vermiş olduğum komut satırında ben tek seferde yazdım isterseniz siz her seferinde "yum -y install <ilgili komut>" yazarak ta yapabilirsiniz. Burda ise peşi sıra yazmak daha mantıklı geldiği için ben bu şekilde yaptım.

# yum -y install bacula-director-mysql

# yum -y install bacula-console

# yum -y install bacula-client

# yum -y install bacula-storage-mysql

# yum -y install mysql-server

# yum -y install mysql-devel

# yum -y install bacula-director-mysql bacula-console bacula-client bacula-storage-mysql mysql-server mysql-devel

Burda dikkatinizi çekmek istedim yukarıda yazdığım komut satırındaki

bacula-director-mysql

bacula-console

bacula-client

bacula-storage-mysql

mysql-server

mysql-devel

ifadelerinin kurulduğunu görürsünüz.

Aşağıdaki komutun çalıştırılması ile öncelikle MySQL sunucusu başlatılır. Sonra mysql servisinin, bilgisayarın her yeniden başlaması sonrası otomatik olarak başlatılması için gereken komutu çalıştırılır:

# service mysqld start && chkconfig mysqld on

MySQL root kullanıcısı için aşağıdaki komutu çalıştırarak şifre oluşturulur. (Benim kullandığım şifre 'karakul' olduğu için aşağıdaki ekran görüntüsünde görüldüğü üzere komutta <root_şifreniz> yazan yere “karakul” yazdım. Sizde kendi şifrenizi yazabilirsiniz.)

# mysqladmin -u root password <root_şifreniz>

Bu adımda ise Bacula için gerekli olan veritabanı ve tabloların kurulumu gerçekleştirilecektir. Bunun için aşağıdaki komutların sırası ile tek tek çalıştırılması gerekmektedir.Bütün komutların çalıştırılmasına ait ekran görüntüsünü aşağıda bulabilirsiniz:

Not: Arkadaşlar ben burda ekran görüntülerini peşi sıra vereceğim o yüzden dikkat etmenizi istiyorum.

# /usr/libexec/bacula/grant_mysql_privileges -u root -p

# /usr/libexec/bacula/create_mysql_database -u root -p

# /usr/libexec/bacula/make_mysql_tables -u root -p

# /usr/libexec/bacula/grant_bacula_privileges -u root -p

Yukarıdaki komutların çalıştırılması neticesinde oluşturulan bacula isimli kullanıcının MySQL veritabanı bağlantı şifresini vermek için aşağıdaki komut ile root kullanıcısı olarak MySQL’e bağlanılır:

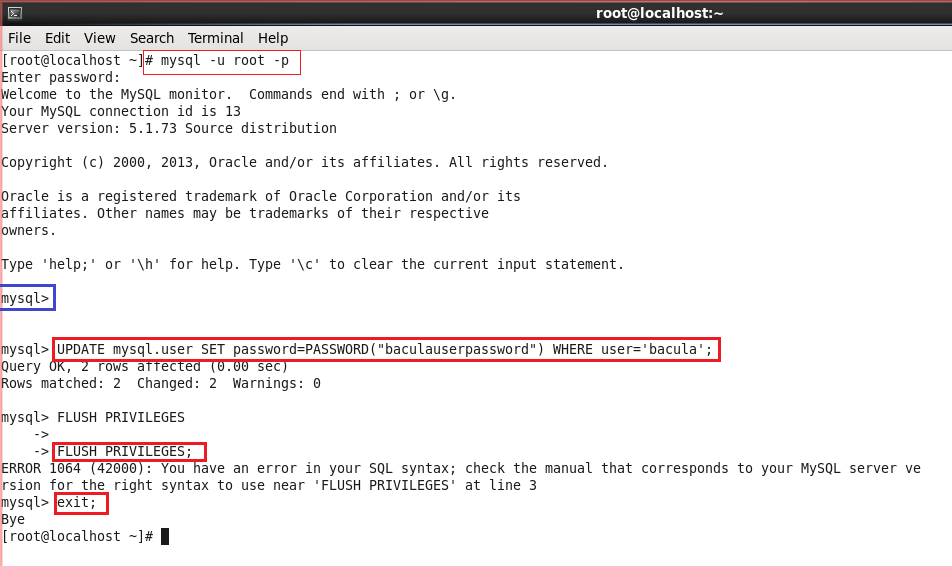

# mysql -u root –p

Yukarıdaki komutu girdikten sonra aşağıdaki ekran görüntüsünde görüldüğü gibi daha önce belirlemiş olduğumuz mysql root kullanıcı şifresi olan karakul şifresini girmeliyiz

Giriş yaptıktan sonra mysql konsoluna düşmeniz gerekiyor. Bu konsolda da sırasıyla şu komutlar çalıştırılır:

mysql> UPDATE mysql.user SET password=PASSWORD("<şifre>") WHERE user='bacula';

mysql> FLUSH PRIVILEGES;

mysql> exit;

Not: Burda ikinci komutu yazarken ; işartini koymayı unutmuşum o yüzden enter tuşuna yanlışlıkla iki kere basılmıştır. Burda benim yaptığım hataya düşmeyiniz.

CentOS Üzerine Bacula Server/Sunucu Kurulumu burada tamamlanmış oluyor. Bundan sonraki adım yapılandırma dosyalarının ayarlanması. Bu başlık altında sadece Bacula Server/Sunucu Kurulumu ele alındığı için konfigürasyonların nerede va nasıl yapıldığını BACULA YAPILANDIRMA DOSYALARI - AYARLARI başlığı altında daha sonra incelemeye çalışacağız arkadaşlar.

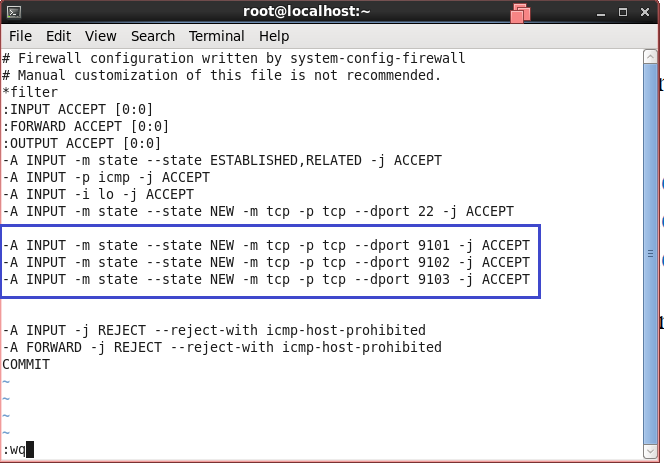

Bir diğer yapılması gereken işlem ise güvenlik duvarı izinlerinin tanımlanmasıdır. Daha sonrada yapılabilir fakat hazır burada Bacula sunucusu kurulumunu tamamlanmışken, Bacula’nın sorunsuz bir şekilde çalışabilmesi için kullandığı portlarla ilgili izinleri güvenlik duvarı üzerinde tanımlayalım. Aşağıdaki komutla izinlerin tanımlayacağı dosya açılır:

# vi /etc/sysconfig/iptables

Aşağıdaki ekran görüntüsünde ise dosyanın en alt satırında bulunan COMMIT komutundan ve varsa engelleme kurallarından önce olacak şekilde aşağıdaki komutlar kopyalanır ve kaydedilip çıkılır.

-A INPUT -m state --state NEW -m tcp -p tcp --dport 9101 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 9102 -j ACCEPT

-A INPUT -m state --state NEW -m tcp -p tcp --dport 9103 -j ACCEPT

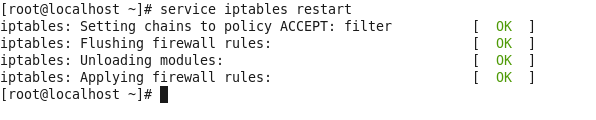

Son olarak da yapılan değişikliklerin geçerli olabilmesi için iptables yeniden başlatılır. Bunun için de şu komutlardan biri çalıştırılabilir:

# service iptables restart veya # /etc/init.d/iptables restart