Bir çok

kamu ve özel kurumlarda bilgisayarlar aynı imajdan basılır ve bu imaj

üzerindeki yerel hesapların parolaları değiştirilmez. Etki alanı sızma tesleri

sırasında, bu durum kötüye kullanılabilir ve bir bilgisayarda elde edilen

kimlik bilgisi ile kurum ağındaki diğer bilgisayarlara erişim sağlanabilir.

Etki alanı sızma testleri sırasında, bir şekilde elde edilen kimlik bilgileri

(kullanıcı adı ve parola / parola özeti) kullanılarak başka bilgisayarlara

sızılmaya çalışılır. Kurum içinde gerçekleştirilen sızma testleri sırasında –

kurum ağındaki Windows makinelerin IP listesi, bazı hesapların kullanıcı

adları ve bu

hesapların parolaları (veya parola

özetleri) elde edilmişse – bu bilgilerle ağdaki hangi Windows

bilgisayarlara erişim sağlanabileceği belirlenebilir. Bu yazıda, IP bilgileri

ve kimlik bilgileri elde edilmiş ağda erişim sağlanabilecek Windows makineler

MSF smb_login auxiliary modülü ile tespit

edilecektir.

Kurum

ağında açık olan bilgisayarların listesi aşağıdaki gibi elde edilmiş ve

/root/Desktop/iplistesi şeklinde kaydedilmiştir

#nmap 10.0.0.0/24 –n –sn | grep for | cut –d “ “ –f5

> /root/Desktop/ipList

Kullanıcılara ait erişim bilgileri ise,

aşağıdaki şekilde elde edilmiş ve root/Desktop/yerelkullanıcılar dosyasına

kaydedilmiştir.

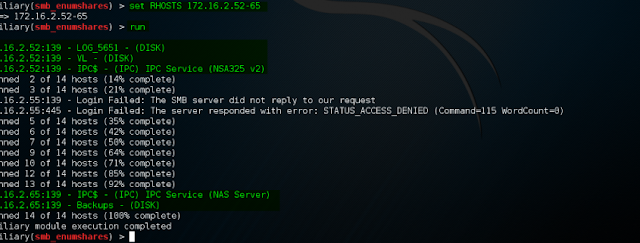

smb_login auxiliary modülüne

bu bilgiler verilerek yerel networkteki bilgisayarlardan hangilerine erişim

sağlanabileceği tespit edilecektir.

search

smb_login komutunu yazarak aratılır ve use

auxiliary/scanner/smb/smb_login komutu ile module girişi yapılır.

msf

auxiliary(smb_login)> show options komutu verilerek modulün içine girilir.

Verilen 1 ve 2 numaralardaki komutları kullanarak yerel ağdaki tüm kullanıcılara

bu saldırı senaryosu gerçekleştirilir

Modülün

seçeneklerinden birisi “USERPASS_FILE”

seçeneğine verilecek dosyada, kullanıcı adı ve

parola (veya parola özeti) bilgisi arasında bir adet boşluk bulunmalıdır. Diğer seçenek ise, RHOSTS seçeneğidir. Bu seçeneğe IP adresi, IP

adresleri veya IP bilgilerinin tutulduğu dosya verilir. Bu komuttan sonra “file:” ön eki ile

dosyanın dizini belirtilir. Modül çalıştırıldığında, her bir kimlik bilgisi ve

her bir IP değeri için kimlik doğrulaması yapılır. Verilecek olan komutlar

aşağıdaki gibidir.

set USERPASS_FILE

/root/Desktop/yerelKullanıcılar

set RHOST file:/root/Desktop/ipList

run

Ekran alıntısında verilen

rakamlara dikkat edildiğinde 10.0.0.54, 10.0.0.73 ve

10.0.0.76 ip ye sahip istemcilerin

administrator hesabının kimlik bilgilerine erişilebildiği görülmektedir.

İstemci sayısının çok fazla olduğu ağlarda, MSF smb_login auxiliary modülünün bu şekilde çalıştırılması

durumunda çok fazla sonuç çıkar. Bu nedenle, bazı IP adresleri gözden kaçabilir.

Bu durumdan kaçınmak için “VERBOSE”

seçeneğinin “false”

olarak ayarlanması tavsiye edilir. Aynı taramanın sonucu aşağıdaki gibidir: